ヤマハ RTX1220でVPN接続してきた端末を、ルーターより外側へ通信させないような仕組みが必要となり作業した時のメモ。VPNルーター配下にはファイルサーバー(Windows Server 2019)があって、そこのファイルをVPN接続した端末のみ閲覧出来るようなシステムの構築を行います。

ルーターと外部の接続はLAN2を使用。ファイルサーバーはLAN1に繋がっている。このファイルサーバーのみ定期的なアップデートを目的に外部と通信をさせるため、RTX1220のIPフィルター(ファイアーウォール)をいじります。

サーバーのIPアドレスは192.168.100.2で、IPフィルターにこれの通信のみ許可する設定をしてやれば良く、おまけに外部との通信の玄関となるLAN2にのみ設定してやれば良いはずである。

IPフィルターには送信方向・受信方向2つのフィルターを設定出来る。何も設定しない状態では全てのパケットを通過させるが、一つでもフィルターを設定すると、その設定したフィルター以外のパケットは全て通過できなくなってしまうので、サーバーの通信を許可する前にVPNの通信を許可する設定をしておかなければならん。

ここでワタクシ、LANポートの送信方向・受信方向の意味がよく分かっていなかったため、設定に結構手こずってしまった。ちょっとおさらい。

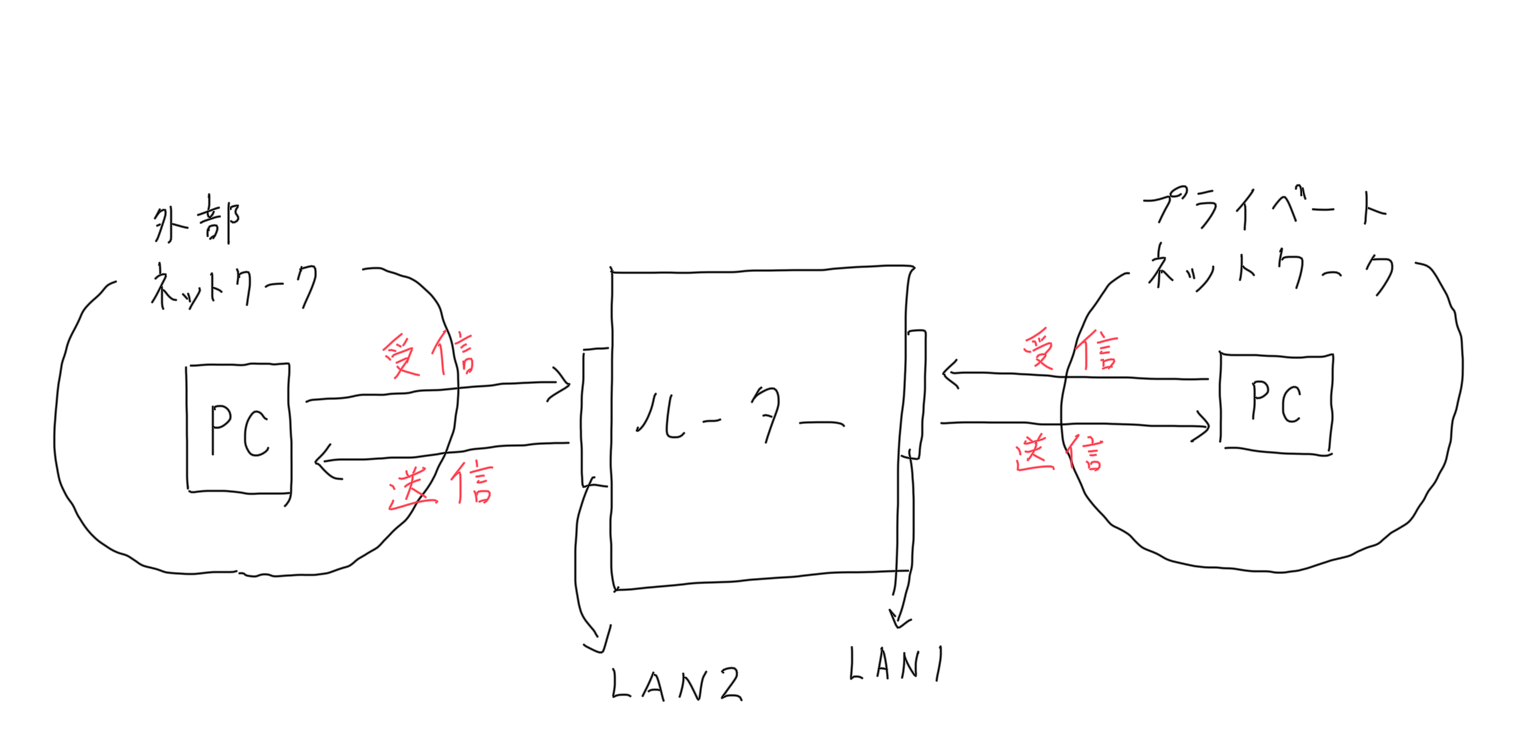

当初のイメージ(誤り)

勝手にルーターの形から推測して「LAN1から送信されたパケットはルーターの中を通ってくんだからLAN1で受信したパケットはLAN2の送信方向に該当するんじゃろ!!」

と思ってフィルタを色々いじってみるが上手くいかず(そりゃそうだ)。

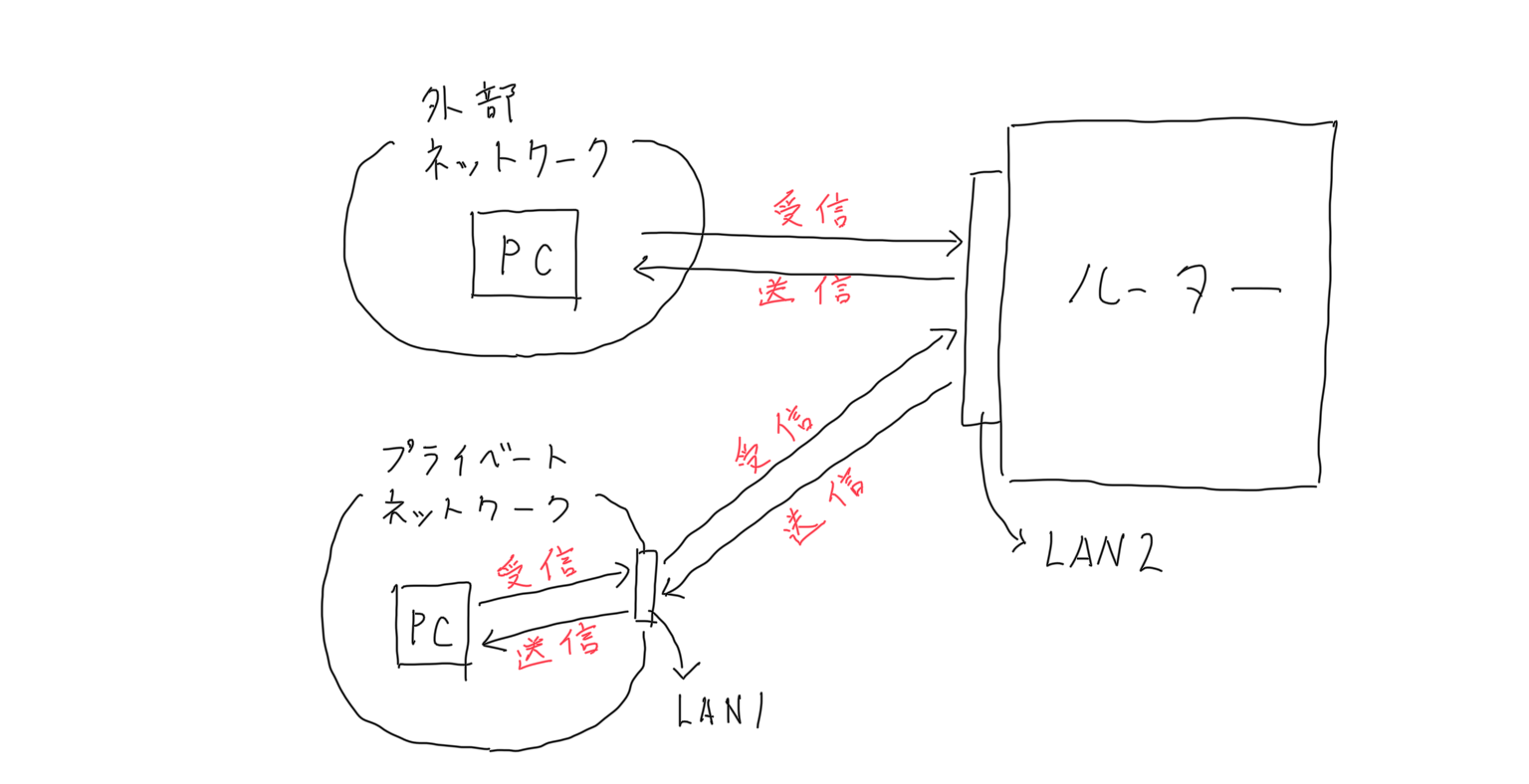

正しいイメージ

正しくはこういうイメージなのだなきっと(これで上手く出来たので)。プライベートネットワーク内のLAN1へのパケットの送受信は誤りイメージと同じだけど、LAN2におけるLAN1からのパケットの処理にこんな感じの具体さが加わる。

LAN2は外部に接続してるから、まさかLAN1からのパケットもLAN2への送受信となる、なんてワタシャ素人じゃからパッと思いつかんってばよ…

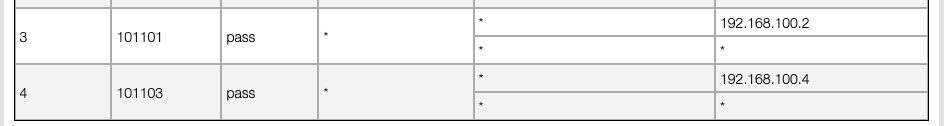

という事でフィルターの設定

サーバーの通信を許可する設定の前にVPNの通信を許可する設定をしなくちゃならん。VPNにはL2TP over IPsecを使用するので

- 500/udp

- 1701/udp

- 4500/udp

以上3つのポートの通信をLAN2の受信方向に設定した(送信方向は何も設定しなければ全て通過なので特に設定する必要は無い)。

このESPってのはよく分かんないんだけど、VPN接続を確立した後はこのESPプロトコルで通信が行われるんだそうだ(一応ワイヤーシャークでパケットを確認してみた)。

RTX1220でVPNを設定すると自動的にNATに192.168.100.1宛ESP通信のポート転送設定が追加されるのでIPフィルターにも設定しているんだけど、このIPフィルターからESPのフィルターを削除してもVPNからサーバーへのRDPが出来るんだが??別にIPフィルターにESPを追加しなくてもええのんか??よく分かんねーからESPは追加しておいて放置w

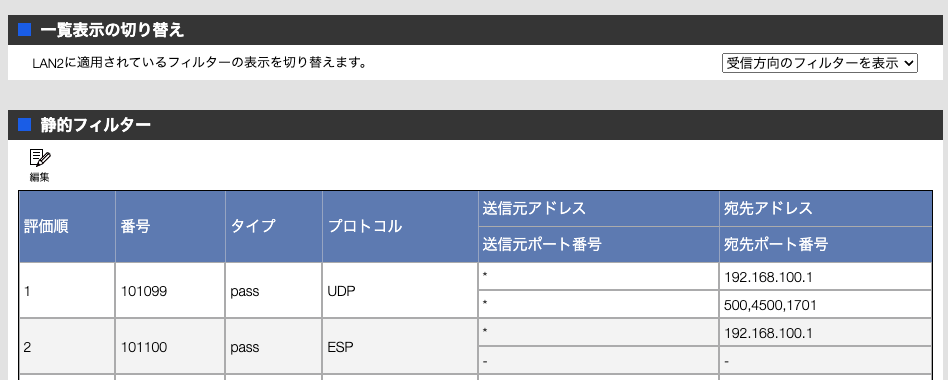

で、VPN関連の通信を許可する設定は完了と。いよいよサーバのIPを設定するぞ!

しかし!サーバー外部ネットワークに接続出来ず!

おかしいな…LAN1に接続してるノートPC(192.168.100.4)はフィルターに設定するとちゃんと外部ネットワークに接続出来るのに(ヤフーのページが見られるw)、同じように設定しているはずだがサーバーはウェブ閲覧出来んぞ…?

と、思ったらですね、

サーバーのDNS設定を修正したら直った!(IPv4の設定でDNSに127.0.0.1が設定されていたのを職場で使用するDNSサーバーのアドレスに変更した)

とりあえず出来た…!!(疲労困憊)

コメントを残す

コメントを投稿するにはログインしてください。